近日,安全协议OpenSSL爆出本年度最严重的安全漏洞“心脏出血”。利用该漏洞,黑客坐在自己家里电脑前,就可以实时获取到很多https开头网址的用户登录账号密码,包括网银、知名购物网站、电子邮件等信息,这相当于信用卡信息被公开的程度,分分钟损失几十万的节奏呀。据360网站安全检测平台对国内120万家经过授权的网站扫描,其中有11440个网站主机受该漏洞影响。

目前,国内大量网站包括阿里巴巴、腾讯等多个大型互联网服务商通过官微宣布,已经修复了该OpenSSL漏洞。而中国金融认证中心则发文表示,网银受到的影响较少,U盾可以放心使用。这个漏洞为什么称为“心脏出血”漏洞呢?它的危害性有多大呢?到底什么是OpenSSL呢?下面为你全面解读。

什么是SSL?什么是OpenSSL?

SSL是一种流行的加密技术,Secure Socket Layer(安全套接层协议)的缩写,可以保护用户通过互联网传输的隐私信息。SSL最早在1994年由网景推出,上世纪90年代以来已经被所有主流浏览器采纳。目前该技术在各大网银、在线支付、电商网站、门户网站、电子邮件等重要网站上广泛使用。当用户访问一些安全网站时,会在URL地址旁看到一个“锁”,表明你在该网站上的通讯信息都被加密。这个“锁”表明,第三方无法读取你与该网站之间的任何通讯信息。在后台,通过SSL加密的数据只有接收者才能解密。

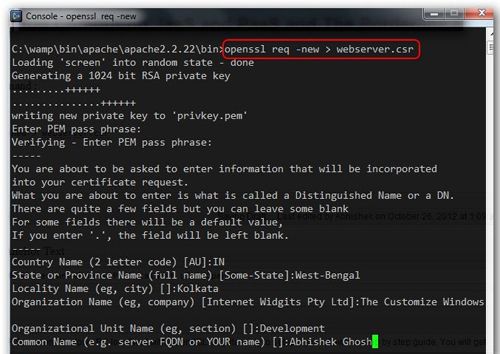

多数SSL加密的网站都使用名为OpenSSL的开源软件包,OpenSSL是为网络通信提供安全及数据完整性的一种安全协议,囊括了主要的密码算法、常用的密钥和证书封装管理功能以及SSL协议,并提供了丰富的应用程序供测试或其它目的使用。

什么是“心脏出血”漏洞?

多数SSL加密的网站都使用名为OpenSSL的开源软件包。而本次爆出的安全漏洞正存在于这款软件中,该漏洞导致攻击者可以远程读取存在漏洞版本的openssl服务器内存中长达64K的数据。OpenSSL大约两年前就已经存在这一缺陷。其工作原理是SSL标准包含一个心跳选项,允许SSL连接一端的电脑发出一条简短的信息,确认另一端的电脑仍然在线,并获取反馈。研究人员发现,可以通过巧妙的手段发出恶意心跳信息,欺骗另一端的电脑泄露机密信息。受影响的电脑可能会因此而被骗,并发送服务器内存中的信息。

用户面对此漏洞应该怎么做?

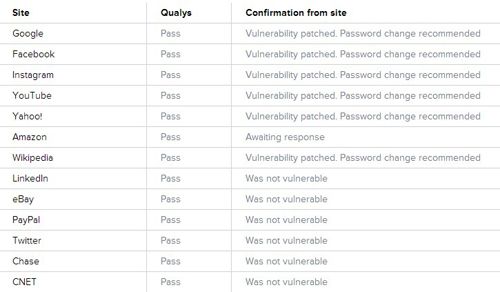

由于此漏洞存在于存储很多隐私信息的服务器中,而当今最热门的两大网络服务器Apache和nginx都使用OpenSSL,所以危害性是很大的,不幸的是,如果访问了受影响的网站,用户无法采取任何自保措施。受影响的网站的管理员需要升级软件,才能为用户提供适当的保护。

不过,一旦受影响的网站修复了这一问题,用户便可以通过修改密码来保护自己。攻击者或许已经拦截了用户的密码,但用户无法知道自己的密码是否已被他人窃取。